iOS 7 beta 2 リリース!iPhone 4でrootを取得する方法

日本時間の2013/6/25 AM 2:00、AppleがDeveloper向けにiOS 7 beta 2をリリースしました。

A4デバイスのiPhone 4限定ではありますが、システムファイルを自由に読み書きできるrootの取得方法を紹介いたします。

rootを取得するために必要なもの

- iPhone 4 GSMモデル

- iPhone3,1_7.0_11A4400f_Restore.ipsw

- ssh_rd_rev04b.jar

- Java

- Cyberduck or WinSCP

- TextWrangler or plist Editor

- TinyUmbrella or iREB r7

root取得手順

1.Downloadした「ssh_rd_rev04b.jar」を開きます。

Javaがインストールされていない場合、インストールするか聞かれるのでインストールします。

2.USBでiPhoneを接続し、DFUモードに入れます。

(電源+ホーム長押し10秒→電源ボタンだけ離して10秒くらいホームボタン長押し)

成功するとこのような画面が表示されます。

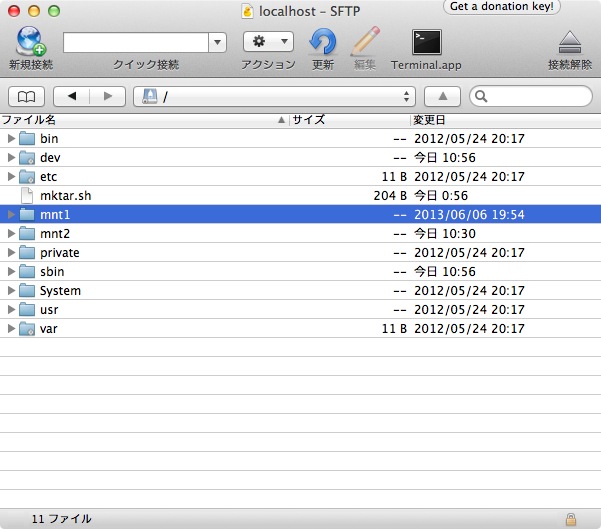

3.SSHクライアントを起動します。

4.新規接続から以下のように設定

・サーバ:localhost(WinSCPの場合 127.0.0.1)

・ポート:2022

・login名:root

・Password:alpine

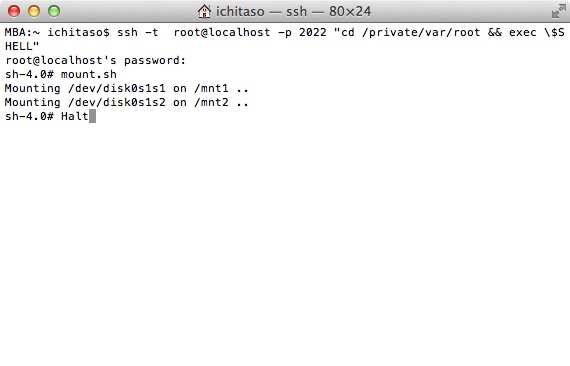

5.接続されたら、メニューバーの移動かTerminal.appでコンソール画面を出します。

6.passwordは「alpine」と入力

7.「mount.sh」と入力

8.SSHクライアントで「/mnt1/etc」に移動します。

9.「fstab」というファイルがあるので、デスクトップにコピー

「/dev/disk0s1s1 / hfs ro 0 1」を「/dev/disk0s1s1 / hfs rw 0 1」に書き換えて保存

10.元の「fstab」を「fstab.bak」などとしてバックアップし、デスクトップで書き換えた「fstab」をドラッグしてコピー

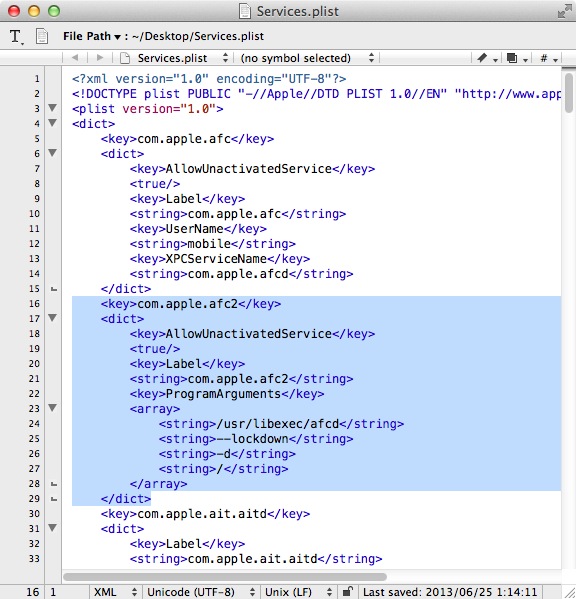

11.SSHクライアントで「/mnt1/System/Library/Lockdown」に移動し、「Services.plist」を同様にデスクトップへコピーしオリジナルを「Services.plist.bak」などとしておきます。

12.コピーした「Services.plist」をTextWranglerで開き、以下のように追記します。

<key>com.apple.afc2</key>13.編集した「Services.plist」を元の場所にコピー

<dict>

<key>AllowUnactivatedService</key>

<true/>

<key>Label</key>

<string>com.apple.afc2</string>

<key>ProgramArguments</key>

<array>

<string>/usr/libexec/afcd</string>

<string>--lockdown</string>

<string>-d</string>

<string>/</string>

</array>

</dict>

14.sshターミナルで「Halt」と入力し「return」

15.Recoveryモードになるので「TinyUmbrella」か「iREB」で「Exit Recovery」をクリックして再起動したら完了です。

iFunBoxで今まで見れなかったシステムファイルが、このように読み書き可能になりました!ただし、CydiaやJBアプリはインストール(起動)できません。

開発者向けですが、今後JBTweakなど作成する際に役立つかと思います。

iOS 7 beta 2の有効期限とVFDecryptKey

2013/8/8 AM 12:00 (GMT)とのことで、それまでにbeta 3がリリースされるかと思います。また、beta 1の時に紹介した「ipswを分解する方法」も可能になっています。Today's iOS 7.0 beta 2 (11A4400f) released to developers expires on Thursday August 8, 2013 @ 12AM (GMT). #TheMoreYouKnow

— iH8sn0w (@iH8sn0w) June 24, 2013

iOS 7 beta 2 [11A4400f] decryption keys for iPhone3,1 – http://t.co/X6NS7jvfRq /cc @icj_@iH8sn0w

— Neal (@iNeal) June 24, 2013

dmg extract 048-6314-010.dmg output.dmg -k 36fafa9afd772e155681d8d2cf9f8b5580a4fe89a69c9d1da9e4227fa1c018ff357482c0こんな感じになりますね!